量子コンピューター登場まで

「あと5年説」vs「2028年説」

今すぐ始めるPQC移行計画

この記事でわかること:量子コンピューターが現代のインターネット社会の根幹を支える暗号技術をどのように脅かすのか、そしてなぜ今すぐ対策することが極めて重要なのかを、最新の研究と具体的な戦略に基づいて完全解説します。

体験もできるのでぜひ最後までお付き合いください。

簡単理解でお子さんと一緒に学べる記事【量子コンピューターの世界:知らなきゃ損するこれからの話】もあります。

解けない問題の上に成り立つ

現代のデジタル社会

あなたがオンラインバンキングでお金を送金したとき、その通信は暗号化されています。その暗号の強さは、ある「不可能に思える数学的な難問」に基づいています。

現代のデジタル社会を支える暗号技術の主流は、公開鍵暗号(こうかいかぎあんごう)と呼ばれる方式です。RSA暗号や楕円曲線暗号(ECC)などがその代表例です。これらは、「巨大な数の素因数分解」や「離散対数問題」(大きな数のべき乗の逆算がとてつもなく難しい問題)という、古典的なコンピューターでは約300兆年かかるとされる計算の難しさに依存しています。

この「解きにくさ」こそが、あなたのクレジットカード番号、銀行口座情報、医療記録、ビジネス機密といった秘密情報を守ってきた盾なのです。

量子コンピューターの登場

30年の理論が現実に…

ところが、この盾に致命的な穴が開こうとしています。

1994年、アメリカの数学者ピーター・ショア氏が考案した「ショアのアルゴリズム」という量子アルゴリズムがあります。このアルゴリズムは、量子コンピューターを使えば、古典的なコンピューターでは指数時間かかる素因数分解を、多項式時間(格段に短い時間)で解くことができるという理論です。

理論上の予測から30年。今、その実現が迫っています。

【ショアのアルゴリズム】

具体的な数字を見ると、恐怖感がリアルになります。

-

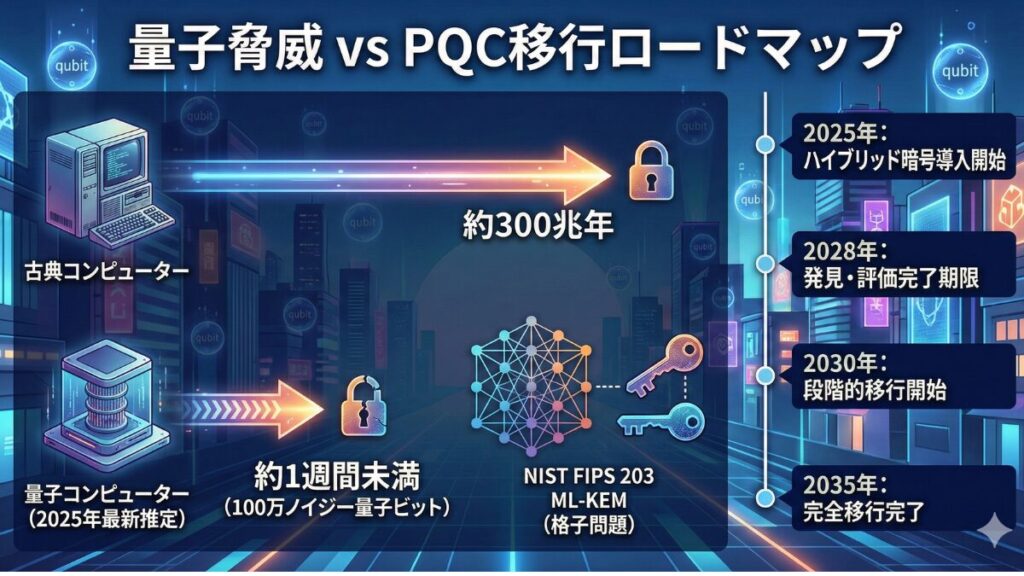

古典的コンピューター:2048ビットのRSA暗号を解読するには、約300兆年かかると推定されています。 - 量子コンピューター(最新研究):RSA-2048暗号を解読するには、約2000万物理量子ビットで8時間程度、または最新の最適化により100万未満の物理量子ビットで1週間未満が理論的に可能とされています(Gidney & Ekerå 2021年論文、およびGidney 2025年更新)。ただし、実用的な攻撃には、これらの膨大な物理量子ビットを制御する高度なエラー訂正技術の確立が必要です。

つまり、人類が300兆年かけても解けない暗号が、量子コンピューターの能力によって、わずか1週間未満で破られる危険性が急速に高まっているのです。

「あと5年説」vs「2028年説」:量子脅威のタイムライン

ここで気づく必要があります。量子コンピューターの実用化時期について、複数の予測が存在し、それが「今、対策を始めるべき理由」につながっています。

①「あと5年説」:Google・量子スタートアップの見通し

Googleは既に行動を開始しています。

2023年8月:Chrome 116でX25519Kyber768(ハイブリッド量子耐性暗号)の導入開始2025年現在:Gmail・Google社内通信でもハイブリッド暗号の本格展開中- つまり:Googleは「量子脅威が現実に近い」と判断し、既に対策を始めている

並行して、IBMやMicrosoft、新興企業(QuEra Computingなど)も量子コンピューター開発を加速。2030年までの実用化シナリオは「可能性」ではなく「現実的な予測」となっています。

Googleは、将来的に百万量子ビット規模のエラー訂正済みシステムを実現する長期ロードマップを推進しており、量子脅威の現実化を視野に入れた対策を既に進めています。- 2025年5月28日:日本の産総研(AIST)がQuEra社製中性原子型量子コンピューターを日本初のオンプレミス導入完了。NVIDIA ABCI-Qスーパーコンピューターとのハイブリッド量子・古典融合計算基盤として稼働開始。

②「2028年説」:政府・規制当局の見通し

一方、米国NIST、英国NCSC、日本政府は別の時間軸を設定しています。

- 2028年まで:「発見・評価フェーズ」の完了期限

- 2028~2031年:優先度の高いシステムの移行

- 2031~2035年:完全移行

つまり、2028年を「脅威が現実化する前のタイムリミット」と設定しているのです。

③「2つの説は矛盾していない」:むしろ重なっている危機

実は、この2つの予測は対立ではなく、「二重の緊迫感」を示しています。

| 時期 | 「5年説」の見方 | 「2028年説」の見方 | あなたの組織に必要な対応 |

|---|---|---|---|

| 2025年~2027年 | 初期的な量子コンピューター登場の可能性 | 発見・評価フェーズ(準備期間) | 今すぐ暗号資産を棚卸しする |

| 2028年 | 実用的な脅威レベルへの接近 | 対策完了のタイムリミット | 移行計画を100%完成させる |

| 2028年以降 | 古い暗号は破られるリスク | 本格的な移行フェーズ開始 | 段階的な導入を加速させる |

結論:「5年説」と「2028年説」は、あなたに同じメッセージを送っています。

「今から2030年までの期間が、最重要な準備期間」

そして、「量子脅威の本格化は2030年前後以降が現実的な予測」

つまり、「遅くとも2028年までに対策計画を完成させ、2030年までに優先システムの移行を開始していないと、手遅れになるリスクが高まる」

「今盗んで後で解読する」:すでに始まっている最悪の脅威

ここで最も厄介なのは、量子コンピューターの完成を待つ必要がないという事実です。

「Harvest Now, Decrypt Later」(ハーベスト・ナウ、ディクリプト・レイター)—日本語で「今収穫して後で解読する」と訳されるこの攻撃戦略は、別名「Store Now, Decrypt Later」(今貯蔵して後で解読する)とも呼ばれます。

その仕組みはシンプルながら、恐ろしい:

- 悪意ある攻撃者が、今この瞬間、インターネット上で暗号化されたデータ(メール、金融取引情報、知的財産など)を盗み出して保存しておく

- 10年後、量子コンピューターが実用化される

- その時点で、保存されていたデータを一瞬にして解読し、機密情報が丸裸になる

この脅威の厄介さは、攻撃がすでに進行中である可能性が高い点です。あなたが何の被害も感じていない今も、あなたの機密データが「将来の解読を待つ資産」として、どこかのサーバーに眠っているかもしれません。

あなたに問いかけます

もしあなたが会社の経営者や企業の情報管理者なら、以下を考えてみてください。

- 10年前に送信した、契約書やビジネスプランのメール

- 現在も秘密にしておくべき顧客リスト

- 20年間は守らねばならない特許関連のドキュメント

これらのデータは、今も高い価値を持ったまま、サイバー攻撃者の「将来の資産」として眠っている可能性があります。

つまり、「暗号化されているから安全」という昨日の常識は、もう通用しないのです。

量子耐性暗号(PQC)への移行戦略

PQC(ポスト・クォンタム・クリプトグラフィー):未来の暗号は、すでに今、生まれている

量子コンピューターという脅威に立ち向かうために、世界は「新しい暗号」の開発と標準化に動き出しました。

その名が PQC(Post-Quantum Cryptography)、日本語では「量子耐性暗号」と呼ばれるものです。これは、量子コンピューターでも解読されない新しい暗号アルゴリズムの総称です。

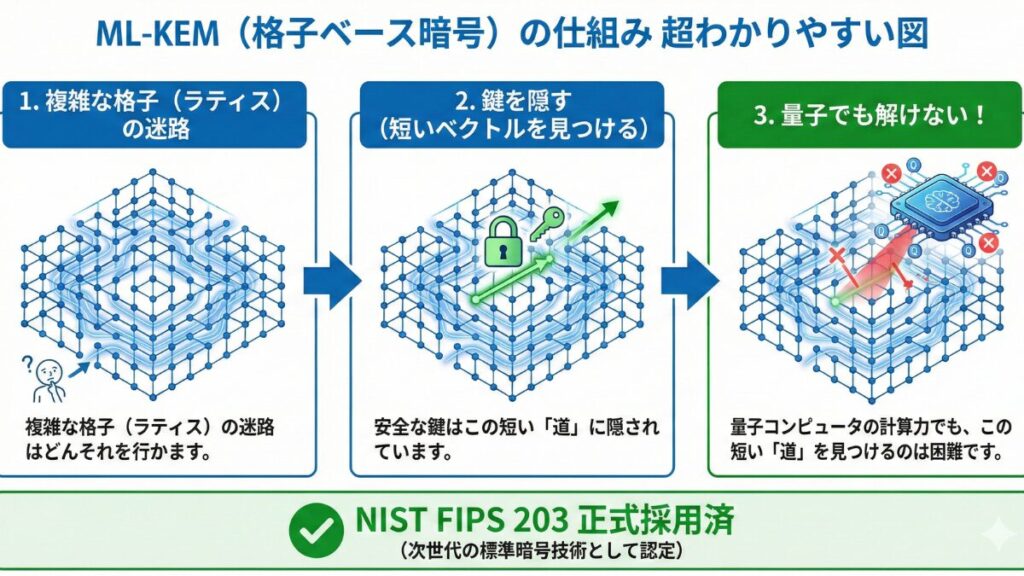

従来の「素因数分解が難しい」という原理ではなく、別の数学的難問(格子問題(こうしもんだい)など)に基づいており、量子コンピューターであっても解読が困難な構造を持っています。

PQC移行ロードマップは、組織が今からすぐに策定すべき戦略です。

国家規模の動き:2035年までのロードマップ

この変革は、もはや企業の自由意志では済みません。

各国政府が強制的に推し進めようとしています。

米国のNIST(国立標準技術研究所)は、PQCの標準化を主導し、2024年8月に最終版FIPS 203/204/205を公開しました。新しい標準には以下が含まれます:

- FIPS 203(ML-KEM:モジュール格子ベース鍵封緘メカニズム):格子問題を基盤とした鍵交換方式(ネット通信で安全にパスワードを交換する仕組み)

- FIPS 204(ML-DSA):デジタル署名(「この文書は本当に本人が送ったもの」と証明する技術)

- FIPS 205(SLH-DSA):ハッシュベース署名(別の原理に基づく署名方式)

米国国土安全保障省(DHS)と英国サイバーセキュリティセンター(NCSC)は、政府機関および重要インフラ事業者に対し、2035年までにPQCへの完全移行を達成するロードマップを定めています。

英国NCSCは2025年3月20日に公式ロードマップを発表し、PQC移行の重要性を強調。「2028年までの発見フェーズ完了」を全組織に求めています。

【2035年までの主要スケジュール】

発見・評価フェーズ(2025~2028年)

完全な暗号資産棚卸し、移行計画の策定、長期保存データの把握

実施者:企業・政府

優先度の高い移行(2028~2030年)

重要度の高いシステムのPQC対応を完了、インフラ整備

実施者:IT部門

NIST指定(2030年)

112ビット(RSA-2048相当)が2030年まで許容、その後非推奨/禁止

実施者:連邦政府・重要インフラ事業者

完全移行(2031~2035年)

全システムのPQC移行を完了(国家セキュリティメモランダムNSM-10目標)

実施者:全組織

グローバルな対応状況と日本企業の現在地

一部の企業(Googleなど)は、すでに社内通信やChromeブラウザの一部でPQCのハイブリッド実装を開始しています。一方、日本の状況は、残念ながら出遅れています。日本産業全体では、PQC対応人材が圧倒的に不足しており、大学の研究体制も層が薄いのが現状です。

2025年5月28日:日本の産総研(AIST)がQuEra社製中性原子型量子コンピューターを日本初のオンプレミス導入完了。NVIDIA ABCI-Qスーパーコンピューターとのハイブリッド量子・古典融合計算基盤として稼働開始。

組織が今すぐ取るべき具体的な行動計画

PQCへの移行は、数年かかる長期的プロジェクトです。「2035年まであと10年ある」と考えるのは大きな誤りです。なぜなら、システムの評価、調達、テスト、導入には想像以上の時間がかかるからです。今日から準備を始める必要があります。

ステップ1:暗号資産の棚卸し(Crypto Inventory)

まず、あなたの組織で以下を把握します:

- どのシステムが、どの暗号アルゴリズムに依存しているか

- どのデータが「長期的な機密性」を要するか(例:契約書は5年、特許は20年など。この期間を「カバータイム」と呼びます)

例えば、以下のようなデータは特に優先度が高いはずです:

- ビジネスプランや戦略文書

- 顧客データベース

- ソースコード

- 知的財産に関する文書

あなたの組織で、5年以上の機密性が必要なデータは、どの程度存在しますか?

ステップ2:ハイブリッドアプローチの検討

PQCへの急激な移行はリスクです。新しいアルゴリズムに、まだ発見されていない脆弱性(セキュリティの穴)がある可能性があるからです。

現実的な戦略は、「ハイブリッド戦略」—既存の古典的な暗号アルゴリズムと新しいPQCアルゴリズムを同時に併用する方式です。

ハイブリッド暗号の仕組み

ハイブリッド暗号は、2つの独立した暗号アルゴリズムを組み合わせ、「どちらか一方が破られても、もう一方が守ってくれる」構造を実現します。

具体的な流れ:

【通信者A】 ↓ 鍵交換:古典的暗号(RSA)+ PQC(ML-KEM)を同時実行 ↓ 【鍵導出】 古典RSAで導出された鍵 + ML-KEMで導出された鍵 = 最終的な暗号化鍵 ↓ 【暗号化通信】 最終的な暗号化鍵で、データを高速な共通鍵暗号(AES-256など)で暗号化 ↓ 【通信者B】受信・復号化

NIST標準の4つのアルゴリズム選択ガイド:

| NIST標準 | タイプ | 用途 | 選択基準 |

|---|---|---|---|

| FIPS 203(ML-KEM) | 鍵交換 | TLS、VPN | 最も汎用的、大規模導入向け |

| FIPS 204(ML-DSA) | デジタル署名 | 証明書、契約 | ドキュメント認証向け |

| FIPS 205(SLH-DSA) | ハッシュベース署名 | レガシー対応 | 既存システムとの互換性 |

| FIPS 202(SHA-3) | ハッシュ関数 | 補助用途 | メッセージ整合性確認 |

3つの安全シナリオ:

-

量子コンピューター登場時

- 古典暗号(RSA)は破られるが、ML-KEMはしっかり守る

-

PQCに脆弱性が発見時

- PQC(ML-KEM)が機能しなくても、RSAがバックアップとして守る

-

通信路が一部盗聴時

- 2つの暗号化層があるため、どちらか一方が独立して機能

実装上の注意点:

- ハイブリッド暗号は「並列処理」ではなく「直列処理」が推奨

- 計算負荷は約15~30%増加(許容範囲内)

- OpenSSL 3.0以降でプロバイダーサポート開始、3.5.0(2025年4月リリース)以降でML-KEM/ML-DSA等の本格対応

参考資料: GMO Cybersecurity実装ガイド

具体例:

- 従来のやり方:TLS 1.2通信で、RSAだけで鍵交換を暗号化

- ハイブリッド戦略:TLS 1.3通信で、RSAとPQC(ML-KEM)の両方を使って鍵交換を暗号化。どちらか一方が破られても、もう一方が防御壁として機能

この方式なら、PQCに未知の脆弱性があった場合でも、古典的な暗号がバックアップとして働きます。

ステップ3:ベンダーとの連携

自社で完璧にPQC対応しても、サプライチェーン全体が対応していなければ意味がありません。以下を確認してください:

- ① 使用しているクラウドサービス、SaaS(例:Salesforce、Slackなど)のPQC対応時期

- ② 対応予定のNIST標準(FIPS 203/204/205のいずれか)

- ③ テスト環境の提供予定時期

ベンダーがPQC対応を計画していない場合、代替ベンダーへの移行を検討する時期が来ています。

PQC対応ベンダー評価シート

下記をベンダーへ確認し、スコアリングしてください:

| 評価項目 | 重要度 | ベンダーAの対応状況 | スコア(1-5) | 根拠・補足 |

|---|---|---|---|---|

| NIST標準対応(FIPS 203/204/205) | 必須 | NIST標準対応(FIPS 203/204/205) | 必須 | [ ] 2025年中に対応済み、または2026年早期に対応予定 | [ ] | 公式ロードマップ確認 | [ ] | 公式ロードマップ確認 |

| ハイブリッド暗号対応 | 必須 | [ ] サポート予定 | [ ] | OpenSSL 3.0以上 |

| テスト環境の無料提供 | 重要 | [ ] 提供予定 | [ ] | 開発/テスト用アカウント |

| レガシーシステム互換性 | 重要 | [ ] 維持予定 | [ ] | 既存サービス継続性 |

| 移行サポート・トレーニング | 重要 | [ ] 提供予定 | [ ] | 有料/無料の区別 |

| セキュリティ監査証明 | 中 | [ ] 計画中 | [ ] | SOC 2 Type II など |

| 24/7テクニカルサポート | 中 | [ ] 対応可能 | [ ] | 言語・時間帯 |

| コスト増加見通し | 低 | [ ] 15%以内 | [ ] | 明確な試算表 |

最終判定:

- スコア 30点以上 → 信頼できるベンダー

- スコア 20-30点 → 継続協議推奨

- スコア 20点以下 → 別ベンダー検討

ステップ4:テスト環境での検証

PQC対応製品が利用可能になったら、まずはテスト環境で動作確認を行います。本番環境への急激な導入は避けてください。

実装可能なテストプロジェクト例:

- 社内メールシステムの一部をPQC対応に切り替え、動作を3ヶ月監視

- VPN接続をハイブリッド方式に変更し、古典的な暗号との共存を検証

- ファイルサーバーの新規バックアップをPQC暗号で保護

スタートアップ/小規模企業(従業員~50名)

| 時期 | タスク | 担当 | 予算概算 |

|---|---|---|---|

| 2025年Q4 | セキュリティ監査・暗号資産把握 | CTO/IT責任者 | 50万円 |

| 2026年Q1-Q2 | ハイブリッド対応ベンダー選定・PoC開始 | CTO | 100万円 |

| 2026年Q3-Q4 | 段階的導入開始(メール・VPN優先) | DevOps | 200万円 |

| 2027年- | 完全移行 | IT全体 | 300万円/年 |

| 合計費用 | 600-800万円 |

中堅企業(従業員50-500名)

| 時期 | タスク | 担当 | 予算概算 |

|---|---|---|---|

| 2025年Q3 | 専任チーム立ち上げ・全体戦略策定 | CISO with経営層 | 200万円 |

| 2025年Q4-2026年Q1 | 段階的評価フェーズ(1つシステムに絞る) | PQCプロジェクトチーム | 300万円 |

| 2026年Q2-Q4 | パイロット導入(部門別テスト) | IT部門 | 500万円 |

| 2027年-2028年 | 段階的本格導入 | 全社IT | 1000万円/年 |

| 2029年-2031年 | 完全移行加速 | 全社 | 1500万円/年 |

| 合計費用 | 3500-4500万円 |

大企業(従業員500名以上)

| 時期 | タスク | 担当 | 予算概算 |

|---|---|---|---|

| 2025年Q2 | 経営委員会決議・予算確保 | 経営層 | 50万円 |

| 2025年Q3-Q4 | 全社暗号資産監査・外部コンサルタント招聘 | CISO/監査室 | 1000万円 |

| 2026年Q1-Q2 | グローバル標準化・複数ベンダー評価 | PQCセンター・オブ・エクセレンス | 800万円 |

| 2026年Q3-2027年Q2 | 優先度別パイロット(複数同時進行) | 各事業部IT | 2000万円 |

| 2027年Q3-2030年 | フェーズ別段階的導入 | 全社(グローバル対応) | 5000万円/年 |

| 2030年-2035年 | 継続的最適化・監視 | オペレーション | 2000万円/年 |

| 合計費用 | 1.5-2.5億円 |

重要ポイント:

- リスク軽減資金:予算の20%はUnexpected issueに充てる

- 人材育成:オンライン講座(年100万円程度)は必須

- 外部支援:大企業は外部コンサルで成功率が60%以上UP

📊 実行タイムライン

| 時期 | アクション | 担当部門 |

|---|---|---|

| 即座~2027年 | 暗号資産の完全棚卸し / PQC対応人材の確保 | IT部門+セキュリティチーム |

| 2027~2028年 | 移行計画の策定 / ベンダー調査 / 予算確保 | 経営層+IT部門 |

| 2028年末 | 移行計画の完成と経営承認 | 経営層 |

| 2029年~2032年 | テスト実装 / 段階的な本番導入 / スタッフ教育 | IT部門 |

| 2032~2035年 | 全システムのPQC移行完了 / 古典暗号の廃止 | 全社 |

終わりに:選択の時は今

量子コンピューターの脅威は、「10年後の問題」ではなく、「今日から始まっている現実」です。

あなたが今、何もしなければ:

✗ 現在のデータは、将来、丸裸にされる可能性がある

✗ 競争相手より遅れをとることになる

✗ 規制当局から指摘を受ける

一方、今から準備すれば:

✓ 長期の秘密情報を守れる

✓ 技術トレンドの最先端に立てる

✓ 信頼とブランド価値を高められる

今すぐアクションを始めますか?

この記事で学んだPQC移行戦略について、あなたの組織でも検討を始めることをお勧めします。

あなたの組織用カスタマイズチェックリスト

【第1週】意識醸成フェーズ

- 経営層へ「PQC移行の必要性」をブリーフ(この記事を共有)

- IT責任者と「現在の暗号資産」の初期ヒアリング実施

- セキュリティチーム内で「PQC導入プロジェクト」の検討開始

【第2-4週】評価フェーズ

- 全システム・データベースのリスト化(どの暗号方式を使用か)

- 長期保存データの「カバータイム」を把握

- ベンダーへ「PQC対応ロードマップ」を問い合わせ

【第2ヶ月】計画策定フェーズ

- 組織規模別ロードマップテンプレートを選択・カスタマイズ

- 予算案を作成(上記参考値を利用)

- PQCプロジェクトチーム(CISO、CTO、IT責任者)の編成

【第3ヶ月以降】実行フェーズ

- ハイブリッド暗号対応ベンダーでPoC(概念実証)開始

- 最初のテストシステムを選定(小規模が推奨)

- 進捗管理用ダッシュボード構築

⚠️ よくある失敗パターン

- 経営層の承認なしに進める → 必ず上申する

- ベンダー1社に依存 → 複数評価する

- テストなしにいきなり本番導入 → 段階的に実施

時間は有限です。2035年は予想より早く訪れるかもしれません。

技術の進化は止められません。しかし、その使い方を決めるのはあなたです。

10年後、あなたと、あなたの組織は、どちらの選択をしていたいでしょうか?

量子コンピューター体験

入門編で詳しく書いてますが、興味が湧いたら今すぐお試し。

(実際に使えます——ブラウザから今すぐスタート可能)

- quantum.ibm.com にアクセス → 「Sign up」で無料登録(メールだけOK)。

- 「Composer」タブを選択 → HゲートとCNOTゲートをドラッグして回路作成。

- 「Simulate」ボタンクリック → 結果を見て「00/11」の確率を確認! これが量子魔法です。

- もっと知りたい? 「Learning」セクションの動画(5分)で深掘り。

試した感想をぜひシェアして下さいね——未来は、この一歩から変わります。

⚠️ 重要な免責事項

本記事は、公開された学術論文およびNIST/NCSC公表資料に基づいています。

- Harvest Now, Decrypt Later攻撃は理論的推測です。

情報機関からの公式確認ではありません。 - 「1週間未満での解読」は100万ノイジー量子ビット下での理想的推定値です。

実現には5~10年以上要する可能性があります。 - 本記事の内容は参考情報です。

セキュリティ対策の決定には、必ず貴組織のセキュリティ専門家へのご相談をお勧めします。 - PQC(FIPS 203等)は2024年に標準化されたばかりであり、 実装には互換性や安定性の確認が重要です。

各項目で気になる点は以下の参照サイトをご覧ください。

【公式機関・政府資料】★最も信頼性が高い

NIST(米国国立標準技術研究所)

- NIST FIPS 203 – Module-Lattice-Based Key-Encapsulation Mechanism Standard(2024年8月最新版)

https://nvlpubs.nist.gov/nistpubs/fips/nist.fips.203.pdf

英国NCSC(国家サイバーセキュリティセンター)

- UK Sets Timeline, Road Map for Post-Quantum Cryptography Migration(2025年3月)

https://thequantuminsider.com/2025/03/20/uk-sets-timeline-road-map-for-post-quantum-cryptography-migration/ - 英国NCSC PQC移行ロードマップ(2035年完全移行)

https://magazine.blueqat.com/post/224

日本 産総研(AIST)・量子技術

- 産総研がQuEra社の中性原子量子コンピューターを採用(2025年5月28日)

https://ja.quera.com/press-releases/aist-and-quera-sign-memorandum-of-understanding-to-strengthen-collaboration-toward-commercial-use-of-quantum-computers0

【標準化・業界解説】

Cloud Security Alliance

- NIST FIPS 203/204/205 Finalized: An Important Step Towards a Quantum-Safe Future(2024年8月)

https://cloudsecurityalliance.org/blog/2024/08/15/nist-fips-203-204-and-205-finalized-an-important-step-towards-a-quantum-safe-future

日本銀行 金融研究所(IMES)

- 耐量子計算機暗号(PQC)への暗号移行に向けた技術動向(2025年3月)

https://www.imes.boj.or.jp/jp/conference/citecs/23sec_semi01_docs/23sec_semi01_s2.pdf

blueqat Magazine

- 英国NCSCが発表したポスト量子暗号移行ロードマップ(2025年3月)

https://magazine.blueqat.com/post/224

【企業セキュリティ・技術解説】

DigiCert

- 耐量子コンピューター暗号 | ゼロから量子へ

https://www.digicert.com/jp/insights/post-quantum-cryptography

【学術・技術論文】

NTT Data – Zenn Technical Blog

- 量子コンピューターでRSA-2048を解くためには?(2025年5月)

https://zenn.dev/nttdata_tech/articles/df651ec88cb08d

Shor’s Algorithm 解説

- Shorのアルゴリズムについて(2025年5月)

https://nakaterux.hatenablog.com/entry/2025/05/10/235534

丸山光彦 訳資料

- 仮訳:ポスト量子世界への実践的な準備(NIST公式)

http://maruyama-mitsuhiko.cocolog-nifty.com/security/files/practical20preparations20for20the20postquantum20world2028jp29.docx

【量子コンピューティング・技術動向】

World Economic Forum

- 量子跳躍:次世代コンピュータの波が世界を変える理由(2024年9月)

https://jp.weforum.org/stories/2019/12/kompyu-tano-ga-wo-eru/

Wikipedia

- ハーベスト・ナウ、ディクリプト・レイター(2025年9月更新)

https://ja.wikipedia.org/wiki/%E3%83%8F%E3%83%BC%E3%83%B4%E3%82%A7%E3%82%B9%E3%83%88%E3%83%BB%E3%83%8A%E3%82%A6%E3%80%81%E3%83%87%E3%82%A3%E3%82%AF%E3%83%AA%E3%83%97%E3%83%88%E3%83%BB%E3%83%AC%E3%82%A4%E3%82%BF%E3%83%BC

QuEra Computing

- 産総研、QuEra社の量子コンピューター導入(プレスリリース)

https://ja.quera.com/press-releases/aist-selects-quera0 - QuEra、日本初のオンプレミス量子コンピュータを産総研に導入(2025年5月28日)

https://quantumbusinessmagazine.com/2025/05/29/quera%E3%80%81%E6%97%A5%E6%9C%AC%E5%88%9D%E3%81%AE%E3%82%AA%E3%83%B3%E3%83%97%E3%83%AC%E3%83%9F%E3%82%B9%E9%87%8F%E5%AD%90%E3%82%B3%E3%83%B3%E3%83%94%E3%83%A5%E3%83%BC%E3%82%BF%E3%82%92%E7%94%A3/

【ニュース・技術情報サイト】

Impress Watch / Cloud Watch

- 「量子コンピューター攻撃」の処方箋(2025年11月)

https://cloud.watch.impress.co.jp/docs/topic/special/2052776.html

Innovatopia

- 耐量子コンピューター暗号解説(2025年6月)

https://innovatopia.jp/quantum/quantum-news/56530/

XenoSpectrum

- Googleが100万量子ビットでRSA暗号の解読が可能と示す(2025年5月)

https://xenospectrum.com/google-shows-that-one-million-qubits-can-crack-the-rsa-cipher/

Livedoor News

- 量子コンピューターがRSA暗号を解読するのに必要な時間と量子ビット数についての最新研究(2025年10月)

https://news.livedoor.com/article/detail/29842680/

Gigazine

- PQC移行ロードマップ解説(2025年3月21日)

https://gigazine.net/news/20250321-pqc-migration-roadmap/

Newton Consulting

- HNDL攻撃の解説(2024年12月)

https://www.newton-consulting.co.jp/itilnavi/glossary/hndl.html

コメント